Tóm tắt: Internet vạn vật (Internet of Things - IoT) là một trong các công nghệ hiện đại, đặc trưng cho kỷ nguyên của Cách mạng công nghiệp lần thứ tư. IoT nói chung và ngành Ngân hàng nói riêng đã tạo ra lượng dữ liệu lớn, khi mỗi máy móc, con người có một định danh riêng để truyền tải, trao đổi thông tin mà không cần đến sự tương tác trực tiếp giữa người với người, hay người với thiết bị. Tuy nhiên, IoT trong ngành Ngân hàng đang gặp phải nhiều thách thức, rào cản để phát triển đồng bộ, trong đó là vấn đề đảm bảo sự riêng tư trong truyền thông dữ liệu. Bài viết đưa ra phương pháp bảo mật đa lớp để đảm bảo truyền nhận thông tin từ thiết bị IoT đến máy chủ qua mạng di động. Phương pháp đề xuất này sử dụng nhiều yếu tố khóa lồng nhau, khi được triển khai thực tế chúng sẽ cung cấp một giải pháp tổng thể về kết nối an toàn cao.

Từ khóa: IoT, bảo mật, truyền thông IoT an toàn, bảo mật đa lớp cho IoT.

securing internet of things communication over the mobile network in the digital banking system

Abstract: Internet of Things (IoT) is one of the modern technologies, typical for the era of the 4th Industrial Revolution IoT in general and the banking industry in particular has created a large amount of data, when each machine and person has a separate identifier to transmit and exchange information without direct interaction between them, person to person, or person to device. However, IoT in the banking industry is facing many challenges and barriers to synchronous development, one of which is the issue of ensuring privacy in data communication. The article presents a multi-layer security method to ensure the transmission of information from IoT devices to the server over the mobile network. This proposed approach uses multiple nested locking elements aiming to provide a total solution for highly secure connections when implemented in practice.

Keywords: Internet of Things, IoT, security, secure IoT communication, multi-layered security for IoT.

1. Giới thiệu

Với sự phát triển bùng nổ của IoT, một trong các mối quan tâm lớn của các nhà nghiên cứu, thiết kế, thi công, phát triển và chuyển giao ứng dụng đó là vấn đề bảo mật liên quan đến nhiều thiết bị được kết nối. Nhiều giải pháp đã được đề xuất trong các nghiên cứu phân loại bảo mật thông tin riêng tư trong IoT. Các mức độ ưu tiên được phân thành ba cấp độ bảo mật và mỗi cấp độ có mục tiêu bảo mật tương ứng. Công cụ tìm kiếm Baidu được lấy làm nền tảng để thu thập dữ liệu liên quan, đưa ra những thách thức về bảo mật, cơ hội, xu hướng áp dụng công nghệ và kiến trúc tham chiếu của IoT, trình bày sự bảo mật đáp ứng các điện tử nano hay các điện tử ở cấp độ phân tử (nanoelectronics) cho các ứng dụng IoT, phân tích nội dung và triển vọng phát triển của IoT, hệ thống và khái quát hóa an toàn thông tin về công nghệ này, các giải pháp khả thi và các vấn đề tồn tại, đưa ra bộ ba của an toàn thông tin (tính bảo mật, tính toàn vẹn, tính khả dụng), đề xuất một phương pháp hiệu quả để đo lường sự bảo mật trong mạng IoT...

Đối với ngành Ngân hàng, IoT sẽ mang lại cơ hội cho việc ứng dụng công nghệ quản trị thông minh bằng trí tuệ nhân tạo và tự động hóa trong quy trình nghiệp vụ; đẩy nhanh tiến trình hướng tới mô hình chuẩn trong tương lai, trong đó bao gồm hoạt động thanh toán không dùng tiền mặt. Đồng thời, là động lực giúp các ngân hàng trong nước phát triển và cạnh tranh với các ngân hàng tiên tiến trong khu vực và trên thế giới, bằng cách định hình lại mô hình kinh doanh, quản trị, thanh toán điện tử, hướng tới việc xây dựng các ngân hàng kỹ thuật số thông minh. Tuy nhiên, khi triển khai IoT, các ngân hàng đã vấp phải một số rào cản như quyền riêng tư, mật độ dữ liệu, bảo mật và nhu cầu bảo vệ thông tin khách hàng.

Kết nối di động có thể mở ra nhiều hướng cho các vấn đề bảo mật. Một giải pháp an toàn cao yêu cầu một cách tiếp cận bảo mật nhiều lớp bao gồm thiết kế kiến trúc tổng thể để kết nối, trải dài từ thiết bị biên cho đến máy chủ cuối để xử lý, lưu trữ và sử dụng. Các giải pháp thay thế cho kết nối di động bao gồm Cable Ethernet hoặc Wifi, chúng có một số lỗ hổng bảo mật dễ bị các tin tặc tấn công.

Bản chất tự trị của giải pháp IoT - tức là thiết bị giao tiếp tự động với máy chủ phụ trợ, không yêu cầu sự tác động của con người cũng như sự kiểm soát, nên sự xâm nhập từ các tin tặc có thể xảy ra mà quản trị viên của ngân hàng không biết.

Phương pháp bảo mật đa lớp được trình bày trong bài viết cung cấp kết nối không dây an toàn sử dụng Internet di động để thiết lập kết nối giữa thiết bị IoT được sử dụng trong ngành tài chính - ngân hàng và máy chủ phụ trợ cho truyền thông hai chiều. Giải pháp này bao gồm các khóa lồng nhau, bao gồm:

- Xác thực dựa trên SIM và thỏa thuận mã hóa.

- Mã hóa mạng truy cập vô tuyến.

- Tên điểm truy cập tùy chỉnh APN (Access Point Name).

- Định tuyến địa chỉ TCP/IP riêng.

- Lược đồ định tuyến đường dẫn không phân tách.

- Giao tiếp điểm tới điểm (P2P - Point to Point) để truyền tải dữ liệu đến máy chủ.

- Giám sát bộ định tuyến máy chủ.

- Không kết nối trực tiếp giữa thiết bị tới thiết bị (D2D - Device to Device).

- Xác thực IMEI của bộ công cụ SIM và cảnh báo.

- Khóa mã PIN của SIM.

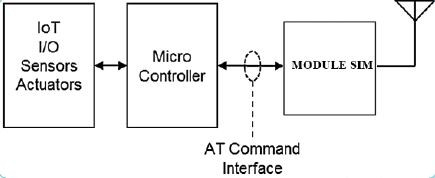

Hình 1. Kiến trúc đầu cuối trong hệ thống IoT ngành Ngân hàng

Hình 1 là kiến trúc cơ bản về truyền thông IoT sử dụng mạng di động. Thiết bị IoT được kết nối với trạm thu phát di động BTS (Base Transceiver Station) thông qua mạng truy cập vô tuyến được mã hóa. Trạm thu phát được giao tiếp an toàn với trung tâm dữ liệu di động nội bộ. Liên kết với máy chủ thông qua lớp bảo mật P2P. Lợi ích của kiến trúc này là: Tận dụng các yếu tố dựa trên tiêu chuẩn an ninh sẵn có và bảo mật end-to-end, mà không phải tốn chi phí cho việc mã hóa dữ liệu từ thiết bị đến máy chủ của ngân hàng. Kiến trúc mục tiêu là cung cấp khả năng bảo mật mong muốn mà không làm tăng tải trọng dữ liệu để mã hóa. Đối với nhiều lớp ứng dụng của IoT, giải pháp này cho phép dữ liệu TCP hoặc UDP được gửi dưới dạng các gói cụ thể. Một bộ các yếu tố riêng tư được bảo mật kết hợp lồng nhau sẽ thỏa đáng có thể ngăn chặn truy cập trái phép vào kênh dữ liệu của ngân hàng.

2. Phương pháp nghiên cứu

2.1. Xác thực khóa dựa trên SIM

Yếu tố quan trọng đầu tiên của kiến trúc bảo mật là module nhận dạng thuê bao. Chức năng cơ bản của SIM là bảo vệ các khóa xác thực không bị xâm phạm. SIM gồm một bộ vi xử lý tích hợp công nghệ bảo vệ phần cứng để ngăn chặn sự xâm nhập thông qua phân hủy hóa học, tia X hoặc bất kỳ tác động nào để đảo ngược kỹ thuật. Ngoài ra, các quy trình bảo vệ được áp dụng cho các chân vào, ra của SIM để ngăn chặn các yếu tố bất thường cưỡng bức từ bên ngoài. Ví dụ: Tạo ra điện áp cao hơn hoặc thấp hơn trên các chân truyền dữ liệu nối tiếp (TXT) và chân nhận dữ liệu (RXT) liên quan đến nguồn cấp điện dương (VCC) và chân nối đất (GND) nhằm làm cho mạch I/O bị kẹt hoặc chuyển sang trạng thái không mong muốn sẽ được theo dõi và vô hiệu hóa SIM. SIM cũng được bảo vệ chống xung nhịp bất thường và dữ liệu đầu vào.

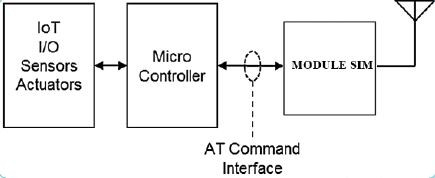

Hình 2. Các thành phần chính của thiết bị IoT điển hình

Trong Hình 2, kết nối với SIM thông qua module vô tuyến di động (Module SIM) ngăn bộ vi xử lý trên bo mạch truy cập trực tiếp vào SIM. Mọi giao tiếp với SIM chỉ được thực hiện bởi lớp ngăn xếp được tích hợp trong module RF (qua giao diện lệnh AT nơi thông tin thăm dò bộ chíp vô tuyến được trao đổi). Khi một thiết bị di động IoT được cấp nguồn, radio sẽ tự động được lập trình để quét băng tần khả dụng và lập danh mục các mạng di động.

Quá trình này được thiết lập để ưu tiên trạm cung cấp dịch vụ phù hợp với mã di động của nhà mạng. Điều này được thực hiện bằng cách tìm kiếm trên các băng tần vô tuyến để phát hiện sóng khớp với mã nhận dạng IMSI (International Mobile Subscriber Identity) của SIM. Nếu không định vị được nhà cung cấp dịch vụ phù hợp, trạm sẽ quét các nhà cung cấp dịch vụ khác và so sánh chúng với danh sách các đối tác chuyển vùng ưu tiên có thể cập nhật. Đặc điểm kỹ thuật 3GPP 11.11 mô tả cơ chế xác thực mật mã được sử dụng bởi SIM và nhà cung cấp dịch vụ mạng. Cơ chế này sử dụng khóa của SIM nhà mạng để nhận dạng.

Như vậy, SIM cung cấp một phương pháp an toàn để xác thực thiết bị IoT ngay cả trước khi liên kết dữ liệu được thiết lập.

Một yếu tố bảo mật bổ sung là lớp liên kết vô tuyến giữa module vô tuyến của thiết bị IoT và trạm BTS được mã hóa 128-bit, sử dụng khóa ở phần trước (một phần của giao thức GSM tiêu chuẩn cho các đường truyền 3G trở lên).

2.2. Tên điểm truy cập tùy chỉnh (APN)

Sau khi thiết bị IoT đã xác thực với nhà cung cấp dịch vụ di động, bộ vi xử lý bắt đầu phiên dữ liệu truyền tải TCP/IP. Tập lệnh là phần mở rộng của modem Hayes a.k.a. AT + (một cửa sổ lệnh cho phép người dùng can thiệp, tương tác và điều khiển cho các modem được phát triển bởi Hayes Microcomputer). Bộ vi xử lý gửi lệnh AT đến module vô tuyến và truyền theo các biến cụ thể bao gồm tên APN mà ứng dụng muốn kết nối. Các gói dữ liệu này thường được định tuyến qua PAT (Port Address Translation), tới tường lửa, rồi mới đến kết nối Internet. Kiến trúc an toàn sử dụng APN tùy chỉnh được chỉ định cho từng người dùng triển khai, nó là duy nhất cho các khách hàng để quản lý các thiết bị IoT, cho phép quản trị cấp quyền truy cập để truyền dữ liệu.

Việc sử dụng APN tùy chỉnh duy nhất cung cấp cơ chế bảo mật bổ sung sau: Nếu virus có thể phát hiện hoặc đoán tên APN tùy chỉnh, thì lệnh AT cũng sẽ không cấp quyền để sử dụng APN. Cơ chế để đảm bảo rằng thiết bị IoT yêu cầu APN tùy chỉnh có quyền sử dụng cho việc truyền dữ liệu được xây dựng dựa trên các giao dịch xác thực.

Trong quá trình thiết lập dịch vụ dữ liệu, phần tử phục vụ trong mạng của nhà cung cấp dịch vụ gia đình là Nút hỗ trợ cổng GPRS GGSN (Gateway GPRS Support Node) hoặc Cổng mạng dữ liệu gói PDN-GW (Packet Data Network Gateway). GGSN/PDN-GW đóng vai trò trung gian để thiết lập phiên dữ liệu và các đặc điểm qua kết nối trải dài từ thiết bị IoT qua mạng vô tuyến đến trung tâm dữ liệu di động và vào phần tử GGSN/PDNGW. Hướng đi từ GGSN/PDNGW ra khỏi trung tâm dữ liệu di động cũng được ánh xạ và kiểm soát bởi các tham số trong cấu trúc APN tùy chỉnh, theo đó, việc định tuyến các gói dữ liệu TCP/IP thay vì đi đến Internet công cộng (trải nghiệm của người tiêu dùng) sẽ đi từ trung tâm dữ liệu di động ra ngoài thông qua kết nối P2P đến máy chủ (đích) trực tiếp.

2.3. Địa chỉ TCP/IP không định tuyến riêng tư

Một trong những phương pháp an toàn được sử dụng trong việc lựa chọn và thiết lập cấu trúc APN tùy chỉnh là sử dụng địa chỉ IP riêng, thường là phạm vi lớp 10.x.

GGSN/PDNGW chỉ định địa chỉ IP lớp B trong quá trình kết nối được thiết lập giữa module vô tuyến IoT và trung tâm dữ liệu di động. Địa chỉ IP riêng được gán tự động được chọn từ dải địa chỉ IP có sẵn xác định bởi cấu trúc APN. Địa chỉ IP không định tuyến 10.x chỉ định cho liên kết không dây được giữ nguyên gói tin (Package) dọc theo đường dẫn giữa module vô tuyến IoT và GGSN/PDN-GW để tránh bất kỳ NAT hoặc PAT hay các loại chuyển đổi khác thành địa chỉ IP có thể định tuyến công khai. Với bản chất của kiến trúc, lược đồ địa chỉ IP riêng tư không định tuyến đến Internet công cộng. Do tính chất không thể định tuyến của địa chỉ IP được bảo toàn từ đầu đến cuối, ngay cả khi một gói dữ liệu độc hại tìm đường vào đường dẫn an toàn hoặc một trong các gói IP mất, chúng sẽ ngay lập tức bị rớt khỏi bộ định tuyến.

Tính bảo mật vốn có đi kèm với lược đồ địa chỉ IP không thể định tuyến và APN tùy chỉnh được thiết lập mang lại một giải pháp bảo mật cao giúp ngăn lưu lượng dữ liệu bị chặn hoặc tấn công. Việc sử dụng địa chỉ IP không định tuyến không ngăn ứng dụng truy cập thông tin công khai có sẵn thông qua Internet. Gói IP đó được tạo bởi bộ vi xử lý của IoT dưới dạng yêu cầu gửi đi có đích là URL, cung cấp nguồn dữ liệu có thể đọc được. Kiến trúc lược đồ an toàn này sẽ phân phối gói tin có địa chỉ đích công khai, thông qua hệ thống tới bộ định tuyến của người dùng tại trung tâm dữ liệu của họ. Gói địa chỉ IP công cộng sau đó có thể được ủy quyền chuyển ra Internet công cộng sau khi đi qua bộ định tuyến và tường lửa.

2.4. Lược đồ đường dẫn không phân tách

Các giải pháp kiến trúc kém thường cung cấp một APN để phân chia đường dẫn dữ liệu. Trong khi các gói riêng 10.x được gửi trực tiếp đến người dùng, các dữ liệu chung được định tuyến trực tiếp từ trung tâm dữ liệu di động đến Internet công cộng. Mặc dù đây là một kiến trúc khả thi, nhưng nó là một kiến trúc phá vỡ phương pháp bảo mật vì hiện nay một thiết bị IoT có một đường dẫn đến Internet công cộng không nằm dưới sự kiểm soát người sử dụng.

2.5. Truyền thông P2P giữa nhà cung cấp dịch vụ di động và máy chủ của ngân hàng

Kết nối P2P giữa trung tâm dữ liệu di động và máy chủ (đích) của ngân hàng có thể ở dạng đường dẫn IPsec VPN, MPLS, khung chuyển tiếp, hoặc bất kỳ số điện thoại nào. Các giải pháp kết nối P2P an toàn có thể được cung cấp bởi bên thứ 3. Phổ biến nhất là IPsec VPN thường sử dụng thiết bị VPN tường lửa của Cisco ở cả nhà cung cấp dịch vụ và các trang web máy chủ dữ liệu. Bằng cách kết hợp hai yếu tố chức năng được cung cấp bởi APN và IPsec VPN tùy chỉnh, có thể thiết lập một đường dẫn an toàn khép kín bắt đầu từ module vô tuyến trong thiết bị IoT xuyên suốt trạm BTS và trung tâm dữ liệu di động của nhà cung cấp dịch vụ chuyển tiếp qua GGSN/PDN-GW, định tuyến qua đường dẫn bảo mật Internet tùy chỉnh đến máy chủ lưu trữ của người dùng và kết thúc tại bộ định tuyến IPsec VPN.

2.6. Không kết nối trực tiếp giữa thiết bị tới thiết bị - D2D

Một thuật ngữ thường được sử dụng cho IoT là máy tới máy (Machine to Machine - M2M), tạo ra quan niệm sai lầm rằng các thiết bị IoT truyền thông trực tiếp với nhau. Phương án được mô tả trong bài viết là cấm giao tiếp trực tiếp giữa thiết bị với thiết bị thông qua nhà cung cấp dịch vụ hoặc bộ định tuyến máy chủ. Thực tế, thông tin liên lạc của thiết bị IoT chỉ được chuyển đến lớp ứng dụng quản lý các giải pháp IoT trong máy chủ phụ trợ. Nếu giải pháp yêu cầu và trao đổi dữ liệu giữa thiết bị IoT A và thiết bị IoT B, mục tiêu này sẽ đạt được thông qua lớp ứng dụng tại máy chủ lưu trữ phụ trợ, trái ngược với trao đổi gói dữ liệu trực tiếp giữa hai thiết bị. Mặc dù về mặt kỹ thuật, có thể định cấu hình APN để định tuyến giữa thiết bị với thiết bị thông qua trung tâm dữ liệu của nhà cung cấp dịch vụ, nhưng phương pháp này phá vỡ quy trình bảo mật. Nếu các thiết bị IoT được phép giao tiếp trực tiếp với nhau thông qua trung tâm dữ liệu của nhà cung cấp dịch vụ, thì quy trình này sẽ không để lại bản ghi hoặc dấu vết trong bộ định tuyến hay hệ thống máy chủ phụ trợ của người dùng. Do đó, không thể thăm dò lưu lượng để phát hiện ra các cuộc tấn công gây nguy hại.

2.7. Giám sát bộ định tuyến tới máy chủ

Một lợi ích của lược đồ bảo mật này là tất cả các gói dữ liệu đến và đi từ thiết bị IoT đều đi qua bộ định tuyến của quản trị viên của ngân hàng. Việc kiểm tra gói tin tại bộ định tuyến của người dùng có thể phát hiện trong thời gian thực rằng hành vi dữ liệu bất thường đang xảy ra từ các thiết bị, điều này có thể phát hiện ra hành vi xâm nhập trái phép chứa mã độc. Điều này sẽ không thể thực hiện được nếu các gói dữ liệu được định tuyến công khai được chuyển xuống đường dẫn tại trang web của nhà cung cấp dịch vụ và chỉ những gói có 10.x mới đi qua bộ định tuyến của người dùng. Bằng cách phân phối mọi gói thông qua bộ định tuyến, trung tâm dữ liệu của người dùng có được sự giám sát tổng thể về tất cả lưu lượng truy cập đến và đi, từ đó có thể phát hiện trước các hành vi gián điệp.

2.8. Bộ công cụ SIM xác thực và cảnh báo

Sau khi thiết bị IoT đã thiết lập kết nối an toàn giữa module vô tuyến với máy chủ của ngân hàng, bảo mật bổ sung sẽ được triển khai dưới dạng bảo vệ phần cứng. Phương pháp gồm: Các thành phần vật lý trong SIM để bảo vệ các khóa mã hóa được giữ bên trong và số serial duy nhất có trong chipset vô tuyến, gọi là IMEI hoặc mã định danh thiết bị di động quốc tế. Mỗi nhà sản xuất thiết bị không dây sau khi hoàn thành kiểm tra phê duyệt PTCRB bắt buộc phải chỉ định phạm vi IMEI duy nhất cho riêng sản phẩm của họ. Số serial IMEI dài 15 chữ số (16 trong phiên bản phần mềm IMEI), với sáu chữ số chứa số serial duy nhất và tám chữ số đứng trước xác định nhà sản xuất/mã sản phẩm gọi là TAC (Type Allocation Code). Do đó, IMEI có khả năng xác định thiết bị duy nhất. Các số IMEI này được đăng ký trong cơ sở dữ liệu có thể tìm kiếm trong trung tâm kiểm định PTCRB. Các nhà cung cấp dịch vụ di động có thể dễ dàng xác định thiết bị IoT từ mã IMEI duy nhất được lưu trữ trong chipset vô tuyến. Một phần của các bản ghi được trao đổi giữa module vô tuyến của thiết bị IoT và nhà cung cấp dịch vụ trong quá trình xác thực là ghép nối IMEI, nhận dạng thuê bao di động quốc tế (IMSI), và số serial của SIM. Nhà cung cấp dịch vụ có thể sử dụng cả hai mã để xác thực, cho phép hoặc từ chối các dịch vụ kết nối nếu có mã độc được phát hiện và xác định xem có phải là thiết bị đáng tin cậy đã trải qua các chứng nhận nghiêm ngặt để đạt được IMEI duy nhất hay không.

Có một tính năng bảo mật độc đáo khác được cung cấp bởi SIM. Bản thân nó là một bộ vi xử lý, có không gian mã, SIM thực thi một loạt các chương trình với cơ chế bảo mật mà chỉ nhà mạng mới biết. Phương pháp trong bài viết mô tả một trình tự trong lập trình SIM mà khi bật nguồn sẽ yêu cầu IMEI của module vô tuyến được kết nối trực tiếp. Nếu SIM phát hiện một IMEI khác, hệ thống cho rằng hành vi tấn công đã xảy ra, SIM thông báo cho trung tâm dữ liệu di động của máy chủ và nhà cung cấp dịch vụ ngay lập tức vô hiệu hóa SIM hoặc ngăn luồng dữ liệu cho đến khi vấn đề được giải quyết. Thông báo này được mở rộng để hiển thị về việc một SIM đã được chuyển từ thiết bị IoT này sang thiết bị IoT khác.

2.9. Khóa PIN của SIM

Chức năng khóa mã PIN tiêu chuẩn của SIM được thiết bị IoT sử dụng như một phương thức bảo mật. Nhà sản xuất thiết bị tạo thuật toán băm an toàn trong phần mềm của bộ xử lý được khóa từ số serial phần cứng, chẳng hạn như IMEI, hiển thị một số có 4 chữ số duy nhất. Tại thời điểm lắp ráp, SIM liên kết với thiết bị được lập trình ở trạng thái khóa với mã 4 chữ số PIN duy nhất làm mật khẩu. Khi bật nguồn hoặc đặt lại, SIM yêu cầu mã mở khóa qua giao diện vô tuyến với bộ xử lý thiết bị. Phần mềm chạy thuật toán băm để tạo ra mã mở khóa gồm 4 chữ số và chuyển đến SIM. Nếu mã khớp với SIM thì SIM được bật để hoạt động. Nếu mã pin không khớp sau 3 lần thử, SIM sẽ không thể sử dụng được hoặc bị chặn. Giải pháp này ngăn việc tháo SIM khỏi thiết bị IoT và lắp vào điện thoại khác. Giao diện người dùng của điện thoại sẽ yêu cầu một mã PIN mà kẻ xâm nhập sẽ không biết, chỉ sau 3 lần thử thất bại, SIM sẽ không còn hoạt động. Có một trình tự mở khóa bằng cách sử dụng mã 8 chữ số mà chỉ nhà cung cấp thiết bị mới biết có thể mở khóa SIM và nếu quản lý sai 10 lần, SIM sẽ vĩnh viễn không hoạt động được.

3. Kết luận

Ứng dụng của IoT rất đa dạng, với nhiều đề tài nghiên cứu, công trình khoa học và công nghệ chuyển giao được triển khai áp dụng, để hướng tới chuyển đổi số và phát triển các kỹ thuật hiện đại cho ngành Ngân hàng. Tuy nhiên, việc phát triển chưa được đồng bộ, rộng khắp và một trong các rào cản, thách thức đó là do vấn đề bảo mật trong truyền nhận thông tin từ thiết bị IoT đến máy chủ của ngân hàng và ngược lại.

Bài viết này đã đưa ra một giải pháp bảo mật đa tầng để thiết lập truyền nhận dữ liệu riêng tư trong hệ thống IoT trong ngành Ngân hàng nói riêng cũng như các ngành, lĩnh vực khác nói chung, dựa trên TCP/IP qua mạng Internet di động. Phương pháp này bao gồm nhiều lớp khóa lồng nhau dựa trên các tiêu chuẩn được triển khai trong một mạng di động được cấu trúc bảo mật, cung cấp một kênh truyền thông đầu - cuối an toàn cho các thiết bị ứng dụng IoT.

TÀI LIỆU THAM KHẢO:

1. X. Lu, Q. Li, Z. Qu and P. Hui, “Privacy Information Security Classification Study in Internet of Things,” 2014 International Conference on Identification, Information and Knowledge in the Internet of Things, 2014, pp. 162-165.

2. S. Singh and N. Singh, “Internet of Things (IoT): Security challenges, business opportunities & reference architecture for E-commerce,” 2015 International Conference on Green Computing and Internet of Things (ICGCIoT), 2015, pp. 1577-1581.

3. G. S. Rose, “Security meets nanoelectronics for Internet of things applications,” 2016 International Great Lakes Symposium on VLSI (GLSVLSI), 2016, pp. 181-183.

4. V. G. Semin, E. R. Khakimullin, A. S. Kabanov and A. B. Los, “Problems of information security technology the “Internet of Things”,” 2017 International Conference “Quality Management, Transport and Information Security, Information Technologies” (IT&QM&IS), 2017, pp. 110-113.

5. S. Narang, T. Nalwa, T. Choudhury and N. Kashyap, “An efficient method for security measurement in internet of things,” 2018 International Conference on Communication, Computing and Internet of Things (IC3IoT), 2018, pp. 319-323.

6. N. Hadjina and P. Thompson, “Data security on Ethernet LANs,” 2000 10th Mediterranean Electrotechnical Conference. Information Technology and Electrotechnology for the Mediterranean Countries. Proceedings. MeleCon 2000 (Cat. No.00CH37099), 2000, pp. 23-26 vol.1.

7. H. Peng, “WIFI network information security analysis research,” 2012 2nd International Conference on Consumer Electronics, Communications and Networks (CECNet), 2012, pp. 2243-2245.

8. 3GPP TS 11.113rd Generation Partnership Project; Technical Specification Group Terminals Specification of the Subscriber Identity Module - Mobile Equipment (SIM - ME) interface.

9. 3GPP TS 22.022 3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; Personalisation of Mobile Equipment (ME); Mobile functionality specification.

10. 3GPP TS 23.122 3rd Generation Partnership Project; Technical Specification Group Core Network and Terminals; Non-Access-Stratum (NAS) functions related to Mobile Station (MS) in idle mode.

11. 3GPP TS 33.102 3rd Generation Partnership Project; Technical Specification Group Services and System Aspects; 3G Security; Security architecture.

12. 3GPP TS 21.111 3rd Generation Partnership Project; Technical Specification Group Core Network and Terminals; Universal Subscriber Identity Module (USIM) Application Toolkit (USAT).ThS. Đinh Thị Nguyên

Đại học Bách Khoa Hà Nội